- 09121990309 - 01343449625

- سرویس کاتالوگ

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

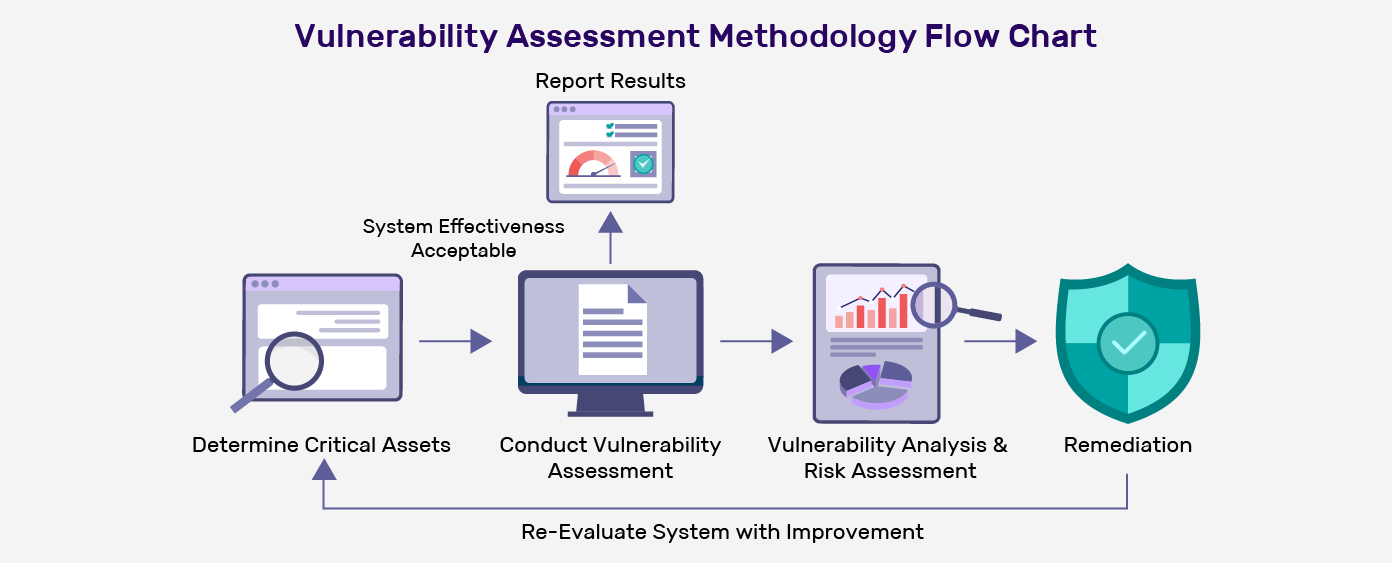

مدیریت و پویش آسیبپذیریها

برای اینکه بدانید مهاجمان از کجا به شما حمله خواهند کرد باید از دید آنها شبکهتان را ارزیابی کنید.

مدیریت و پویش آسیبپذیریها

پویش آسیبپذیری (Vulnerability Scanning) فرآیندی است که در آن از ابزارهای نرمافزاری برای شناسایی آسیبپذیریهای امنیتی در سیستمهای اطلاعاتی استفاده میشود. آسیبپذیریها نقاط ضعفی در سیستمهای اطلاعاتی هستند که میتوانند توسط مهاجمان برای نفوذ و سوء استفاده از آنها مورد استفاده قرار گیرند.

پویش آسیبپذیری یک فرآیند مهم در مدیریت امنیت اطلاعات است. این فرآیند به سازمانها کمک میکند تا آسیبپذیریهای امنیتی موجود در سیستمهای اطلاعاتی خود را شناسایی کنند و آنها را برطرف کنند.

مزایای پویش آسیبپذیری

برخی از مزایای پویش آسیبپذیری اشاره میشود:

- کمک به شناسایی آسیبپذیریهای امنیتی

- کاهش ریسک حملات سایبری

- بهبود امنیت سیستمهای اطلاعاتی

- افزایش آگاهی از امنیت در سازمان

پویش آسیبپذیری باید به صورت منظم انجام شود تا سازمانها بتوانند از آخرین آسیبپذیریهای امنیتی آگاه باشند و آنها را برطرف نمایند.

اولویتبندی تهدیدات

اولویتبندی تهدیدات در پویش آسیبپذیری فرآیندی است که در آن آسیبپذیریهای شناسایی شده بر اساس میزان تهدیدی که برای سازمان ایجاد میکنند، اولویتبندی میشوند. این کار به سازمانها کمک میکند تا منابع خود را به طور موثرتری برای کاهش ریسک حملات سایبری تخصیص دهند.

در اولویتبندی تهدیدات، معمولاً از دو عامل زیر استفاده میشود:

- قابلیت سوء استفاده (Exploitability): این عامل نشان میدهد که چقدر آسان است که از یک آسیبپذیری برای نفوذ به سیستم استفاده شود.

- اثرپذیری (Impact): این عامل نشان میدهد که در صورت سوء استفاده از یک آسیبپذیری، چه میزان آسیب به سازمان وارد میشود.

برای محاسبه قابلیت سوء استفاده، معمولاً از عوامل زیر استفاده میشود:

- شدت (Severity): شدت یک آسیبپذیری نشان میدهد که چه میزان آسیب میتواند در صورت سوء استفاده از آن وارد شود.

- گستردگی (Scope): گستردگی یک آسیبپذیری نشان میدهد که چه تعداد سیستم تحت تاثیر آن آسیبپذیری قرار میگیرند.

- پشتیبانی (Support): پشتیبانی یک آسیبپذیری نشان میدهد که آیا برای آن آسیبپذیری راهحلی ارائه شده است یا خیر.

برای محاسبه اثرپذیری، معمولاً از عوامل زیر استفاده میشود:

- اطلاعات حساس (Sensitive Information): آیا اطلاعات حساسی در سیستم وجود دارد که در صورت سوء استفاده از آسیبپذیری، در معرض خطر قرار گیرد؟

- برنامههای مهم (Critical Applications): آیا برنامههای مهمی در سیستم وجود دارد که در صورت سوء استفاده از آسیبپذیری، مختل شود؟

- هزینههای مالی (Financial Costs): آیا سوء استفاده از آسیبپذیری منجر به هزینههای مالی برای سازمان میشود؟

با استفاده از این عوامل، میتوان آسیبپذیریهای شناسایی شده را بر اساس میزان تهدیدی که برای سازمان ایجاد میکنند، اولویتبندی کرد. آسیبپذیریهایی که دارای قابلیت سوء استفاده زیاد و اثرپذیری زیادی هستند، دارای اولویت بالاتری هستند و باید در اسرع وقت برطرف شوند.

در ادامه به برخی از روشهای اولویتبندی تهدیدات در پویش آسیبپذیری اشاره میشود:

- روش ماتریس ریسک (Risk Matrix): در این روش، آسیبپذیریها بر اساس قابلیت سوء استفاده و اثرپذیری، در یک ماتریس قرار میگیرند. هر سلول از ماتریس نشاندهنده میزان ریسک یک آسیبپذیری است.

- روش امتیازدهی (Scorecard): در این روش، به هر عاملی که در اولویتبندی تهدیدات موثر است، یک امتیاز داده میشود. سپس، با جمعبندی امتیازات هر آسیبپذیری، میزان تهدید آن آسیبپذیری محاسبه میشود.

انتخاب روش مناسب برای اولویتبندی تهدیدات به عوامل مختلفی بستگی دارد. برخی از عواملی که باید در نظر گرفته شوند عبارتند از:

- حجم آسیبپذیریهای شناسایی شده

- تخصص و تجربه تیم امنیت اطلاعات

- بودجه و منابع سازمان

با انتخاب روش مناسب و انجام اولویت بندی تهدیدات، میتوان منابع خود را به طور موثرتری برای کاهش ریسک حملات سایبری تخصیص داد.

زمانی که نتایج پویشهای دورهای آسیبپذیری مشخص میشود، تیم “داده پردازی هوشمند کندو” به طبقه بندی این آسیبپذیریها بر اساس میزان خطر از نظر امنیت سایبری، تجارت و همچنین دیدگاه مدیریت فناوری اطلاعات میپردازد. سپس بعد از بررسی کامل این گزارشات اقدام به ارائه راهکار برای برطرف کردن کلیه آسیبپذیریها کرده و به ترتیب اولویت آنها را مرتفع میسازد.

ابزارهای پویش آسیبپذیری

ابزارهای پویش آسیبپذیری نرمافزارهایی هستند که برای شناسایی آسیبپذیریهای امنیتی در سیستمهای اطلاعاتی استفاده میشوند. این ابزارها معمولاً بر اساس پایگاه دادهای از آسیبپذیریهای شناختهشده کار میکنند. این ابزارها با استفاده از این پایگاه داده، سیستمهای اطلاعاتی را بررسی میکنند و در صورت شناسایی هر گونه آسیبپذیری، آن را گزارش میدهند.

ابزارهای پویش آسیب پذیری میتوانند به صورت دستی یا خودکار استفاده شوند. در روش دستی، یک کارشناس امنیت اطلاعات به صورت دستی سیستمهای اطلاعاتی را بررسی میکند تا آسیبپذیریهای احتمالی را شناسایی کند. در روش خودکار، از ابزارهای نرمافزاری استفاده میشود که به صورت خودکار سیستمهای اطلاعاتی را بررسی میکنند و آسیبپذیریهای احتمالی را شناسایی میکنند.

ابزارهای پویش آسیب پذیری میتوانند در انواع مختلفی ارائه شوند. برخی از ابزارهای پویش آسیب پذیری فقط برای یک سیستم یا یک نوع سیستم طراحی شدهاند. برخی دیگر از ابزارهای پویش آسیب پذیری میتوانند برای انواع مختلفی از سیستمها استفاده شوند.

برخی از ابزارهای پویش آسیبپذیری:

Nessus یک ابزار پویش آسیبپذیری محبوب است که توسط شرکت Tenable ارائه شده است. Nessus یک ابزار جامع است که میتواند برای انواع مختلفی از سیستمها استفاده شود.

QualysGuard یک ابزار پویش آسیبپذیری محبوب است که توسط شرکت Qualys ارائه شده است. QualysGuard یک ابزار قدرتمند است که میتواند برای شناسایی آسیبپذیریهای پیچیده استفاده شود.

Rapid7 InsightVM یک ابزار پویش آسیبپذیری محبوب است که توسط شرکت Rapid7 ارائه شده است. Rapid7 InsightVM یک ابزار انعطافپذیر است که میتواند برای نیازهای مختلف سازمانی سفارشی شود.

OpenVAS یک ابزار پویش آسیبپذیری منبع باز (Open Source) است که توسط شرکت Greenbone Networks ارائه شده است. OpenVAS یک ابزار قدرتمند است که میتواند برای انواع مختلفی از سیستمها استفاده شود.

انتخاب ابزار مناسب برای پویش آسیبپذیری به عوامل مختلفی بستگی دارد. برخی از عواملی که باید در نظر گرفته شوند عبارتند از:

- حجم سیستمهای اطلاعاتی که باید اسکن شوند

- سطح تخصص و تجربه تیم امنیت اطلاعات

- بودجه و منابع سازمان

با انتخاب ابزار مناسب برای پویش آسیبپذیری، میتوان به طور موثری آسیبپذیریهای امنیتی را شناسایی کرد و آنها را برطرف کرد.

مراحل دریافت خدمت

مراحل انجام کار:

- تکمیل فایل درخواست پویش آسیبپذیری توسط کارفرما (دانلود نمونه فایل)

- امضای NDA

- ارائه نقشه راه و تعیین زمانبندی

- اخذ تاییدیه و امضای تفاهم نامه

- شروع پویش آسیبپذیری و اجرا بر اساس زمانبندی ارائه شده

- ارائه گزارش اولیه به همراه راهکارهای برطرفسازی آسیبپذیریها

- تست مجدد پس از اعلام برطرفسازی آسیبپذیریها