- 09121990309 - 01343449625

- سرویس کاتالوگ

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

![]()

درباره ما

شرکت “داده پردازی هوشمند کندو” درسال 1402 به منظور ارائه خدمات فناوری اطلاعات و ارتباطات به ویژه در حوزه امنیت اطلاعات تاسیس گردید. هدف اصلی ما ارائه راهکارهای جامع امنیت، جهت حفاظت از اطلاعات و داراییهای دیجیتال سازمانها میباشد. در تلاش هستیم با خدمات مشاوره، اجرا، پیادهسازی و راهبری پروژهها و همچنین ارائه راهکارهای نوآورانه و انعطاف پذیر، به نیازها و انتظارات بازار پاسخ دهیم. ما با توسعه دانش و مهارت کارکنان خود، به افزایش بهرهوری و ارزش آفرینی میپردازیم.

شعار شرکت:

سپر امنیتی ما، همراهی قدرتمند برای آیندهی شما”

اخبار روز فناوری اطلاعات

Hermes 4

Hermes 4 خبر بزرگ یک هوش مصنوعی را تصور کنید که به اندازه ChatGPT هوشمند است اما به درخواستهای شما «نه» نمیگوید (البته به طور منطقی!). این Hermes 4 است - خانواده جدیدی از مدلهای هوش مصنوعی از یک استارتاپ کوچک به نام Nous Research. آنها با اثبات اینکه برای ساخت هوش مصنوعی پیشرفته نیازی به یک غول فناوری ...

Tenable

Tenable tenable یک شرکت امنیت سایبری بنیادی که به طور قابل توجهی فراتر از ریشههای خود تکامل یافته است، در حالی که تمرکز دقیقی بر یک عملکرد امنیتی حیاتی دارد: شناسایی و کاهش ریسک سایبری در کل سطح حمله. هویت و ماموریت اصلی ماموریت Tenable "درک و کاهش ریسک سایبری" است. آنها با ارائه دید مداوم به سازمانها ...

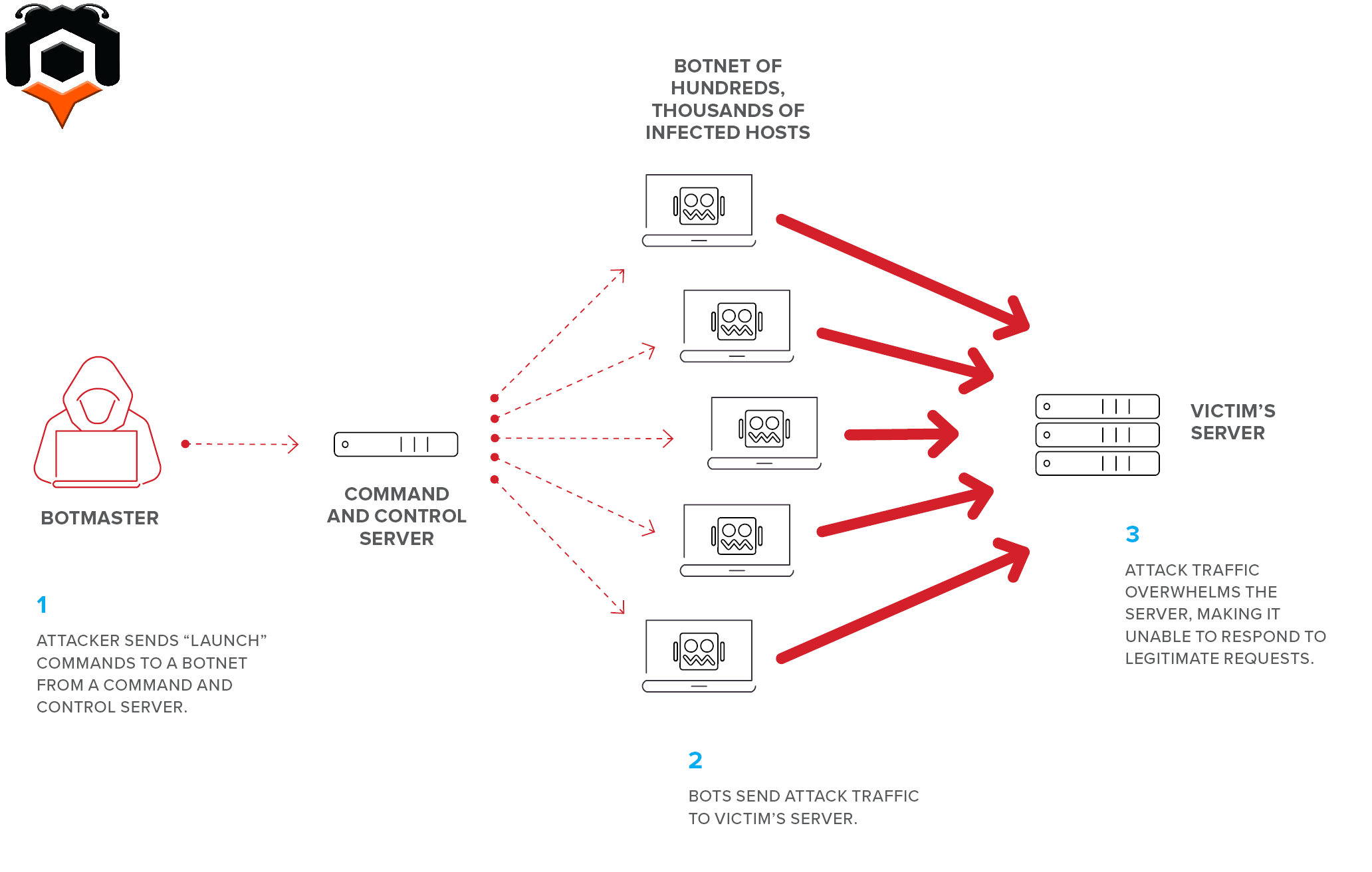

گزارش Gcore نشان می دهد که حملات DDoS در نیمه اول سال 2024، 46 درصد افزایش یافته است

نظارت بر روندهای در حال تحول DDoS برای پیش بینی تهدیدات و تطبیق استراتژی های دفاعی ضروری است. گزارش جامع رادار Gcore برای نیمه اول سال 2024 بینش دقیقی در مورد داده های حمله DDoS ارائه می دهد و تغییرات در الگوهای حمله و چشم انداز گسترده تر تهدیدات سایبری را به نمایش می گذارد. در اینجا، ما مجموعه ای ...

جنگ کد: حملات سایبری خطوط نبرد درگیری های جهانی را دوباره ترسیم می کنند

یک دهه پیش، پیشرفتهترین حملات توسط دولتها علیه دولتها انجام شد: خارج از بخشهای کلیدی خاص، بیشتر مشاغل تحت تأثیر قرار نگرفتند. امروزه، خطرات نه تنها برای دولتها و ارائهدهندگان زیرساختهای ملی حیاتی که ابزارهای پیشرفته دولتی را هدف گرفتهاند، بلکه برای کسبوکارهای خصوصی که بهطور فزایندهای درگیر آتش متقابل هستند، بیشتر است. حمله معروف NotPetya که توسط یک دولت-ملت ...

XZ Utils : چگونه از یک فاجعه بزرگ امنیت سایبری به سختی جلوگیری شد

XZ Utils : چگونه از یک فاجعه بزرگ امنیت سایبری به سختی جلوگیری شد چگونه از یک فاجعه بزرگ امنیت سایبری به سختی جلوگیری شد یک بازیگر مخرب یک backdoor لینوکس ایجاد کرد که می توانست صدمات بیشماری به بار آورد. نقشه آنها در آخرین لحظه نقش بر آب شد. یک حمله سایبری عظیم که میتوانست تأثیر فاجعهباری بر ...

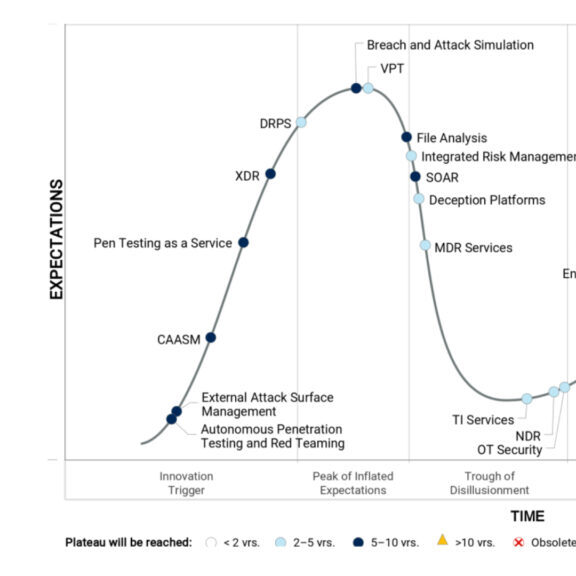

قرار گرفتن CybelAngel در چرخه تبلیغات گارتنر

CybelAngel مفتخر است اعلام کند که در چرخه تبلیغات گارتنر 2021 برای مدیریت ریسک سایبری و فناوری اطلاعات قرار گرفته ایم، این شامل به رسمیت شناختن اصلی CybelAngel به عنوان یکی از فروشندگان در فضای خدمات حفاظت از خطر دیجیتال (DRPS) است. راهحلهای حفاظت از ریسک دیجیتال به طور فعال تهدیدهای خارجی را که حیاتیترین داراییهای دیجیتال شرکتها را هدف قرار ...

کارمند مالی پس از تماس ویدیویی دیپ فیک با «مدیر ارشد مالی» ۲۵ میلیون دلار پرداخت میکند.

به گفته پلیس هنگ کنگ، یک کارمند مالی در یک شرکت چند ملیتی فریب خورده و با پرداخت 25 میلیون دلار به کلاهبردارانی که از فناوری دیپ فیک استفاده میکنند و در یک تماس ویدیویی کنفرانسی به عنوان مدیر مالی شرکت ظاهر می شود. پلیس هنگ کنگ روز جمعه در یک جلسه توجیهی گفت که در این کلاهبرداری پیچیده، کارمند ...

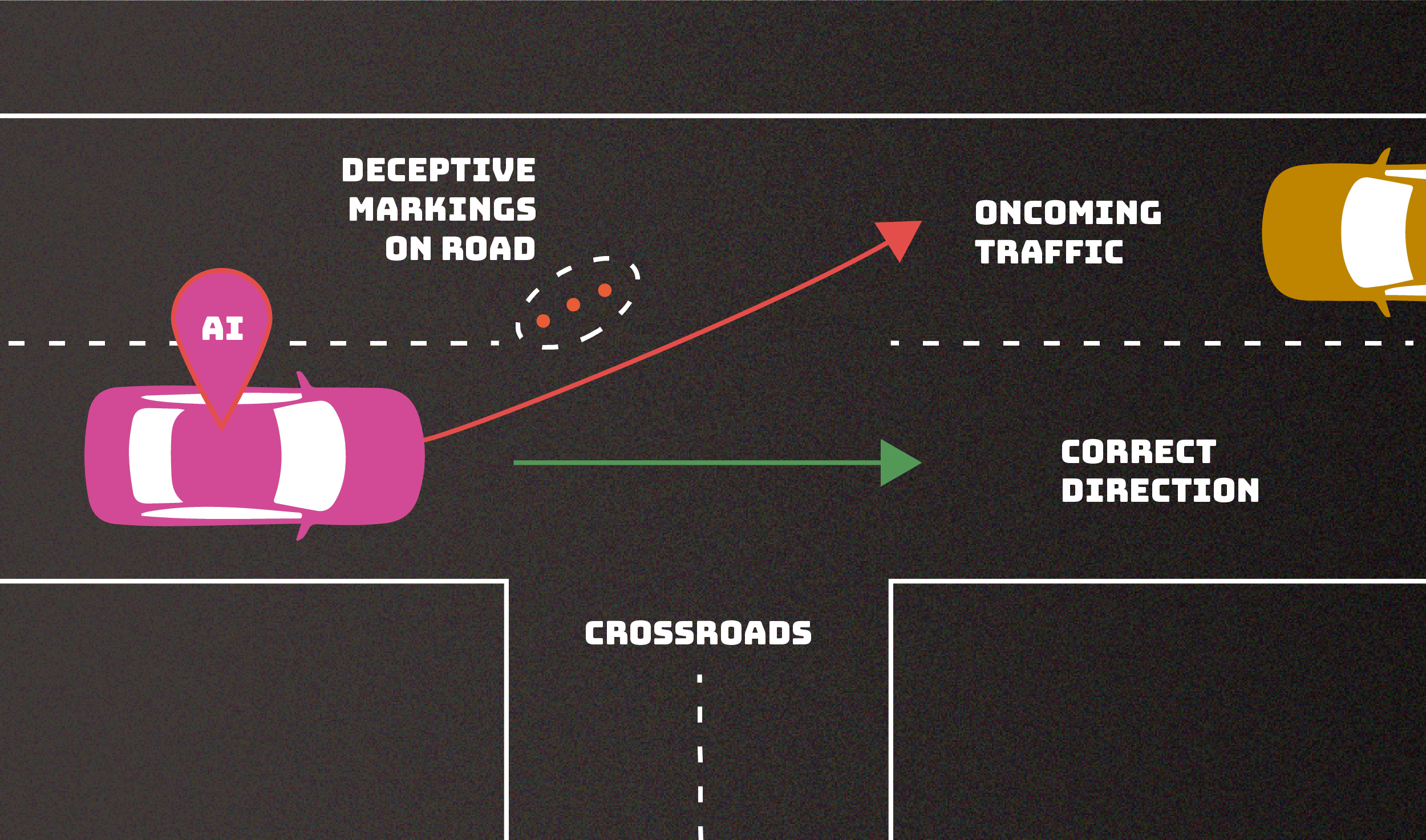

NIST انواع حملات سایبری را شناسایی می کند که رفتار سیستم های هوش مصنوعی را دستکاری می کنند

دشمنان میتوانند به عمد سیستمهای هوش مصنوعی (AI) را اشتباه گرفته یا حتی «مسموم» کنند تا آنها را خراب کنند - و هیچ دفاعی بیخطری وجود ندارد که توسعهدهندگان آنها بتوانند از آن استفاده کنند. دانشمندان رایانه از مؤسسه ملی استاندارد و فناوری (NIST) و همکارانشان این آسیبپذیریها و سایر آسیبپذیریهای هوش مصنوعی و یادگیری ماشین (ML) را در یک ...

قانون هوش مصنوعی اتحادیه اروپا برای حقوق بشر چه معنایی دارد؟

این قوانین اروپا را در خط مقدم تلاشهای جهانی برای تنظیم فناوری هوش مصنوعی قرار می دهد، اما آیا آنها به اندازه کافی پیش میروند؟ اتحادیه اروپا به توافق مهمی درباره قوانین حاکم بر استفاده از هوش مصنوعی (AI) دست یافت - اولین مقررات جامع جهان برای استفاده از ابزارهایی که در حال حاضر زندگی روزمره را تغییر داده اند. ...

Motorola AI rollable

Motorola آنچه را که ممکن است با AI و دستگاه های نمایش تطبیقی در Lenovo Tech World '23 امکان پذیر است، دوباره تعریف می کند. Motorola همچنان مرزها را دگرگون می کند و در تکنولوژی و دستگاه های صفحه نمایش انعطاف پذیر سرمایه گذاری می کند. این دستگاه مفهومی جدید از یک صفحه نمایش FHD + pOLED استفاده می کند ...

در حالیکه خرده فروشان در بلک فرایدی خود را برای فروش آماده می کردند، مجرمان سایبری نیزه¬های خود را برای حملات فیشینگ به خریداران بی خبر تیز می کردند

یکی از بزرگترین روزهای خرید سال (black friday)، بدون تعجب، یکی از بزرگترین روزهای کلاهبرداری نیز هست. در حالی که خریداران برای فروش روز شماری می کنند، کارشناسان امنیت سایبری افزایش قابل توجهی در حملات فیشینگ مشاهده می کنند. مجرمان سایبری با هدف قرار دادن خریداران با معاملات خیلی خوب تا واقعی، جعل هویت برندهای شناخته شده و هدایت آنها ...

10 تهدید برتر امنیت سایبری

باج افزار در صدر لیست تهدیدات امنیت سایبری در سال 2021 قرار گرفت که مسئول صدها حمله در سراسر جهان است. کسبوکارهایی که توسط باجافزار مورد حمله قرار میگیرند، دسترسی به دادههای شرکت را از دست میدهند. دستیابی مجدد به این اطلاعات یک چالش است و اغلب شامل پرداخت مبالغ هنگفت می شود. سالانه هزاران تهدید امنیت سایبری رخ می ...

طراحان سابق اپل، پین هوش مصنوعی انسانی ۷۰۰ دلاری را به عنوان جایگزین گوشی هوشمند راه اندازی کردند

Humane، یک استارت آپ هوش مصنوعی پنج ساله که توسط طراحان سابق اپل تاسیس شد، اولین محصول خود را در روز پنجشنبه معرفی کردند - یک پین 699 دلاری که روی یقه خود می پوشید.پین هوش مصنوعی Humane برای جایگزینی گوشی هوشمند شما طراحی شده است و به کاربر اجازه می دهد تماس برقرار کند، پیامک ارسال کند ...

ICBC چین، بزرگترین بانک جهان، مورد حمله سایبری قرار گرفت که ظاهرا بازارهای خزانه داری را مختل کرد.

بخش خدمات مالی ایالات متحده بانک چینی ICBC مورد حمله سایبری قرار گرفت که بنا بر گزارش ها، تجارت خزانه داری را مختل کرد.بانک صنعتی و تجاری چین ، بزرگترین وام دهنده جهان از نظر دارایی ، روز پنجشنبه گفت که بازوی خدمات مالی این بانک به نام ICBC Financial Services، یک حمله باج افزاری را تجربه کرده ...

هوش مصنوعی چشم انداز امنیت سایبری را در سال 2024 متحول می کند

کارشناسان امنیت سایبری پیشبینی میکنند که حملات سایبری مبتنی بر هوش مصنوعی، چشمانداز امنیتی را در سال 2024 متحول میکند و تیمهای امنیتی را به بازیهای پرمخاطره میکشاند.ارائهدهنده خدمات امنیت سایبری Tesserent از 550 متخصص امنیت سایبری خود خواسته است تا روند امنیتی استرالیا و نیوزلند در سال آینده را پیشبینی کنند. افزایش استفاده از هوش مصنوعی در ...

اولین کشور هوش مصنوعی؟

یک کشتی با 10000 پردازنده گرافیکی Nvidia H100 به ارزش 500 میلیون دلار می تواند به اولین سرزمین مستقلی تبدیل شود که برای آینده خود کاملاً به هوش مصنوعی متکی است BlueSea (BSFCC) که توسط شرکت آمریکایی Del Complex ایجاد شده است، اساساً یک بارج غول پیکر است که شامل 10000 پردازنده گرافیکی Nvidia H100 به ارزش 500 میلیون ...

شرکت هوش مصنوعی ایلان ماسک xAI، از چتبات Grok با قابلیت دسترسی به ایکس رونمایی کرد

اولین دستیار هوش مصنوعی شرکت xAI ایلان ماسک با نام Grok بالاخره رسماً معرفی شد. این چتبات تقریباً میتواند به هر سؤالی پاسخ دهد و این کار را با هوشمندی، شوخطبعی و اندکی سرکشی انجام میدهد. دستیار هوش مصنوعی «گروک» بهزودی در دسترس کاربران اشتراک پریمیوم پلاس شبکه اجتماعی ایکس قرار میگیرد. این دستیار هوش مصنوعی بهصورت آنی ...

همزمان با بالا گرفتن بحث داده های اتحادیه اروپا، آمازون ابر «مستقل» اروپایی را راه اندازی می کند

آمازون روز چهارشنبه گفت که یک ابر مستقل برای اروپا راه اندازی خواهد کرد که هدف آن شرکت هایی در صنایع تحت نظارت و بخش عمومی است.خدمات وب آمازون European Sovereign Cloud در اروپا قرار خواهد گرفت و جدا از سایر عملیات ابری غول فناوری ایالات متحده خواهد بود.مشتریان سیستم جدید میتوانند دادههای خاصی را در ...

بریتانیا میزبان اولین نشست ایمنی هوش مصنوعی جهان در خانه کدشکنان جنگ جهانی دوم خواهد بود

دولت انگلیس روز پنجشنبه اعلام کرد، اجلاس ایمنی هوش مصنوعی بریتانیا، که هدف آن تشویق توسعه مسئولانه هوش مصنوعی است، در Bletchley Park برگزار خواهد شد.این ساختمان معروف خانه کدشکنان جنگ جهانی دوم است که در سال 1941 به شکستن کد انیگما کمک کردن.دولت گفت که این رویداد در 1 و 2 نوامبر برگزار خواهد شد و ...

نخست وزیر انگلیس هشدار داد که بشریت ممکن است کنترل هوش مصنوعی را از دست بدهد

ریشی سوناک، نخست وزیر بریتانیا روز پنجشنبه در مورد خطرات هوش مصنوعی هشدار داد.او گفت که در صورت عدم کنترل هوش مصنوعی، او میتواند «دگرگونی» را در جامعه به ارمغان بیاورد، اما خطراتی مانند فناوری مورد استفاده در ساخت سلاح و جنایتکارانی که از هوش مصنوعی استفاده میکنند، وجود دارد.سخنرانی سوناک در حالی انجام شد که دولت ...

![]()

چشم انداز

مفتخریم که با ارائه خدمات مشاوره، طراحی، پیادهسازی، اجرا و پشتیبانی، به بهبود کیفیت و کارایی سیستمهای اطلاعاتی مشتریان خود کمک نماییم. ما با ایجاد ارتباطات موثر و مستمر با مشتریان و شرکای تجاری خود، به دنبال ایجاد اعتماد و رضایت آنها بوده و با توجه به نیازها و انتظارات بازار، به دنبال ارائه راهکارهای نوآورانه و انعطافپذیر هستیم. همچنین با توجه به تغییرات و چالشهای محیط کسب و کار، به دنبال یادگیری و تحول میباشیم. ما با توجه به رسالت و اهداف خود، به دنبال رسیدن به جایگاه برترینها در زمینه فناوری و امنیت اطلاعات هستیم.

دانشنامه

نقش مدیران در امنیت اطلاعات

نقش مدیران در امنیت اطلاعات در هر سازمانی، امنیت اطلاعات فقط مسئولیت واحد فناوری اطلاعات نیست؛ بلکه یک موضوع مدیریتی و سازمانی است. ...

حملات AI-Driven چیست؟

حملات AI-Driven چیست؟با پیشرفت هوش مصنوعی، حملات سایبری نیز وارد مرحله جدیدی شدهاند. حملات AI-Driven به تهدیداتی گفته میشود که مهاجم از هوش ...

چارچوب COBIT چیست؟

چارچوب COBIT (Control Objectives for Information and Related Technologies) یکی از شناختهشدهترین چارچوبهای بینالمللی در حوزهی حاکمیت و مدیریت فناوری اطلاعات (IT Governance ...

چگونه در برابر تهدیدهایی که با سرعت ماشین حرکت میکنند یا هنوز از راه نرسیدهاند، دفاع میکنید؟

چگونه در برابر تهدیدهایی که با سرعت ماشین حرکت میکنند یا هنوز از راه نرسیدهاند، دفاع میکنید؟ پایه اعتماد صفر، کلید مقاومسازی در ...

فرهنگ و رفتار امنیتی در سازمان (Security Culture & Behavioral Risk)

فرهنگ و رفتار امنیتی در سازمان (Security Culture & Behavioral Risk) در سالهای اخیر، سازمانها سرمایهگذاری گستردهای در حوزه فناوریهای امنیتی انجام دادهاند؛ ...

چرا حضور CISO در هیأتمدیره یک ضرورت است، نه یک انتخاب

چرا حضور CISO در هیأتمدیره یک ضرورت است، نه یک انتخاب در دهه گذشته، امنیت سایبری از یک موضوع فنی و عملیاتی به ...

امنیت سایبری در عصر هوش مصنوعی مولد (Generative AI Security)

ظهور هوش مصنوعی مولد (Generative AI) در چند سال اخیر، مرزهای دنیای فناوری و امنیت اطلاعات را بهطور کامل تغییر داده است. ابزارهایی ...

چرا سیاستهای امنیت اطلاعات در شرکتها شکست میخورند؟

در بسیاری از سازمانها، تدوین سیاستهای امنیت اطلاعات تنها به عنوان یک الزام اداری یا اقدامی نمایشی تلقی میشود. اما واقعیت این است ...

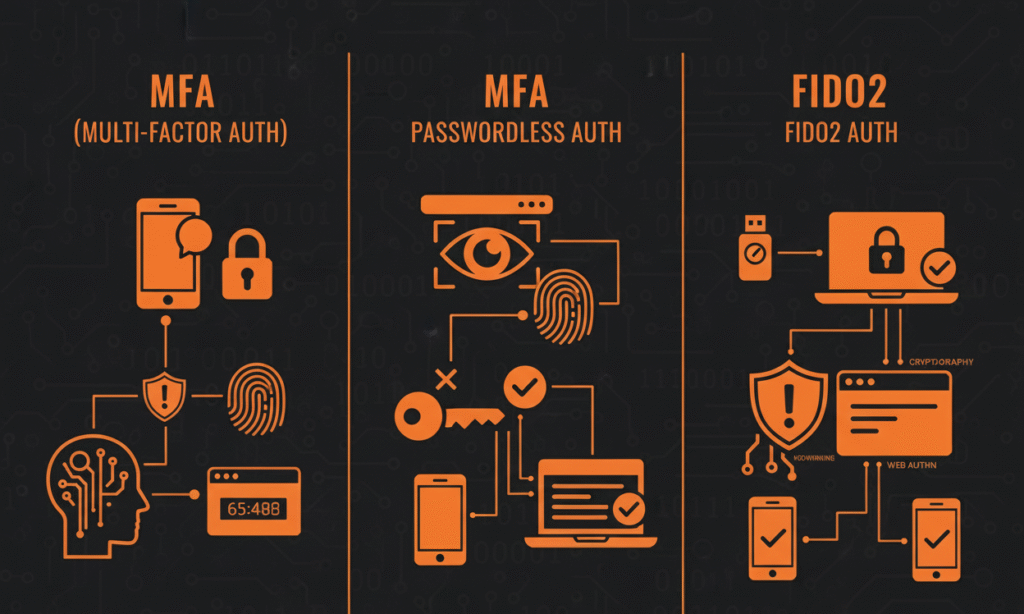

مقایسه بین مدلهای جدید احراز هویت

در دنیای دیجیتال امروز، احراز هویت یکی از حیاتیترین بخشهای امنیت سایبری محسوب میشود. حملات فیشینگ، نشت رمز عبور و مهندسی اجتماعی نشان ...

امنیت اپلیکیشنهای موبایل و وب

با رشد روزافزون استفاده از اپلیکیشنهای موبایل و وب در زندگی شخصی و کسبوکارها، امنیت این نرمافزارها به یکی از مهمترین دغدغههای سازمانها ...

تهدیدهای نوظهور در امنیت سایبری

رشد شتابان فناوری و گسترش خدمات دیجیتال باعث شده فضای سایبری بیش از هر زمان دیگری در معرض تهدیدهای پیچیده و نوظهور قرار ...

آینده امنیت اطلاعات در دنیای دیجیتال

در عصر تحول دیجیتال، مرزهای فیزیکی کسبوکارها از بین رفته و دادهها به ارزشمندترین سرمایهٔ سازمانها تبدیل شدهاند. از بانکها و شرکتهای بیمه ...

دوقلوی دیجیتال

دوقلوی دیجیتال؛ تحول درک ما از سیستمهای واقعی دوقلوی دیجیتال (Digital Twin) بازنمایی دیجیتالی یک دارایی فیزیکی، فرآیند یا سیستم است که بهطور ...

AI Self-Improvement

AI Self-Improvement AI Self-Improvement یا خودبهبودی هوش مصنوعی چیست؟ AI Self-Improvement اساساً زمانی است که سیستمهای هوش مصنوعی میتوانند بدون دخالت انسان، ...

Jailbreak

Jailbreak هوش مصنوعی (AI) چیست؟ هوش مصنوعی را به عنوان یک دستیار فوق هوشمند تصور کنید که درون رایانهها، برنامهها یا دستگاهها ...

Chain of Thought Monitorability

Chain of Thought Monitorability یا قابلیت نظارت بر CoT فرصتی منحصر به فرد و امیدوارکننده، اما شکننده، برای ایمنی هوش مصنوعی. زنجیره ...

CoT (Chain of Thought)

CoT (زنجیره فکر) یک تکنیک تحریک است که در مدلهای زبان بزرگ (LLM) برای بهبود قابلیتهای استدلال آنها استفاده میشود. این تکنیک به ...

کاربرد های هوش مصنوعی در SNMP و SSH

هوش مصنوعی (AI) به طور فزایندهای در زمینه پروتکلهای شبکه مانند SSH و SNMP، به ویژه در زمینههای امنیت شبکه، نظارت، اتوماسیون و ...

مدلهای زبان بزرگ (LLM)

تاریخچه مدلهای زبان بزرگ (LLM) به تحولات اولیه در پردازش زبان طبیعی و یادگیری ماشینی برمیگردد. در دهه 1950، ایدههای بنیادی مانند آزمون ...

مخاطرات امنیتی Blob URL

مخاطرات امنیتی Blob URL و راههای سوءاستفاده هکرها از آن Blob URL چیست؟ Blob URL یا همان Object URL، آدرسی موقتی است ...

Xanthorox AI

در اوایل سال ۲۰۲۵، محققان امنیت سایبری از ظهور پلتفرم حملهکننده خودگردان مبتنی بر GenAI به نام Xanthorox AI خبر دادند که نخستین ...

مدل امنیتی Zero Trust استاندارد نوین امنیت سایبری سازمانی

مدل امنیتی Zero Trust: استاندارد نوین امنیت سایبری سازمانی در دنیای مدرن دیجیتال، جایی که مرزهای شبکه دیگر واضح نیستند و کاربران، ...

نقش بلاکچین در امنیت سایبری: تحولی در حفاظت از دادهها در سال ۲۰۲۵

نقش بلاکچین در امنیت سایبری: تحولی در حفاظت از دادهها در سال ۲۰۲۵ فناوری بلاکچین، که در ابتدا به عنوان زیرساخت ...

نقش رمزنگاری پساکوانتومی در آینده امنیت سایبری

نقش رمزنگاری پساکوانتومی در آینده امنیت سایبری با پیشرفت فناوری کوانتومی، کامپیوترهای کوانتومی قادر خواهند بود بسیاری از الگوریتمهای رمزنگاری کنونی را ...

امنیت سایبری در زنجیره تأمین نرمافزار: چالشها و راهکارها

امنیت سایبری در زنجیره تأمین نرمافزار: چالشها و راهکارها در دنیای امروز، زنجیره تأمین نرمافزار به یکی از اهداف اصلی مهاجمان سایبری ...

امنیت هویت دیجیتال: چالشها و راهکارها در سال ۲۰۲۵

امنیت هویت دیجیتال: چالشها و راهکارها در سال ۲۰۲۵ با گسترش روزافزون خدمات آنلاین و افزایش تعاملات دیجیتال، امنیت هویت دیجیتال ...

هوش مصنوعی: سلاحی قدرتمند در جنگ با تهدیدات سایبری

هوش مصنوعی: سلاحی قدرتمند در جنگ با تهدیدات سایبری در دنیای امروز، جایی که حملات سایبری با سرعتی بیسابقه و پیچیدگی فزاینده ...

روندهای برتر امنیت سایبری که در سال 2025 باید انتظار داشت

روندهای برتر امنیت سایبری که در سال 2025 باید انتظار داشت چشم انداز امنیت سایبری 2025 به طور فزاینده ای پیچیده است و ...

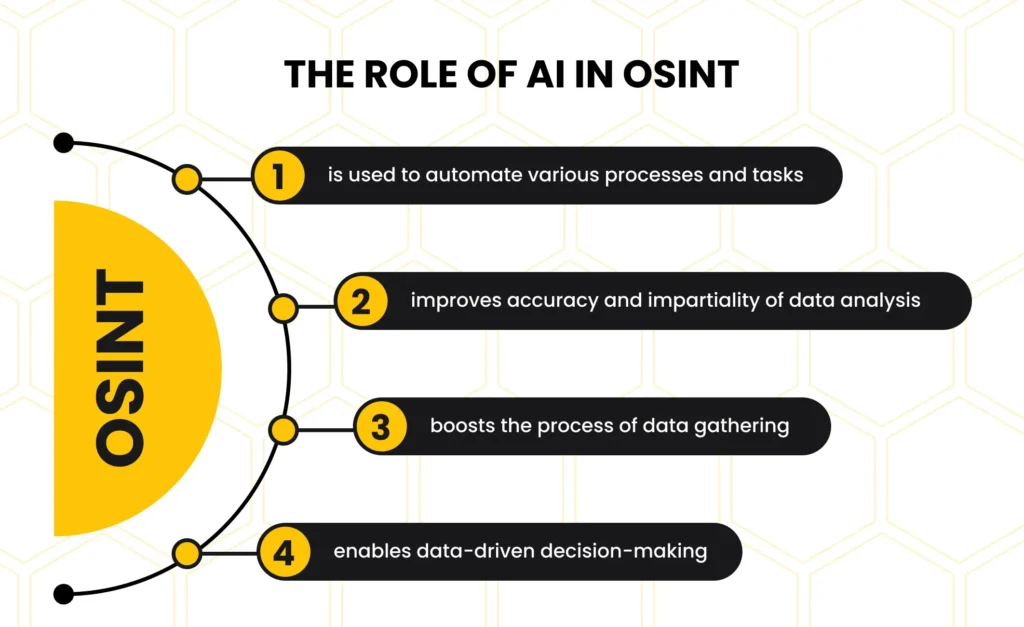

نقش نوظهور هوش مصنوعی در هوش منبع باز

نقش نوظهور هوش مصنوعی در هوش منبع باز اخیراً دفتر مدیر اطلاعات ملی (ODNI) از استراتژی جدیدی برای هوش منبع باز (OSINT) رونمایی ...

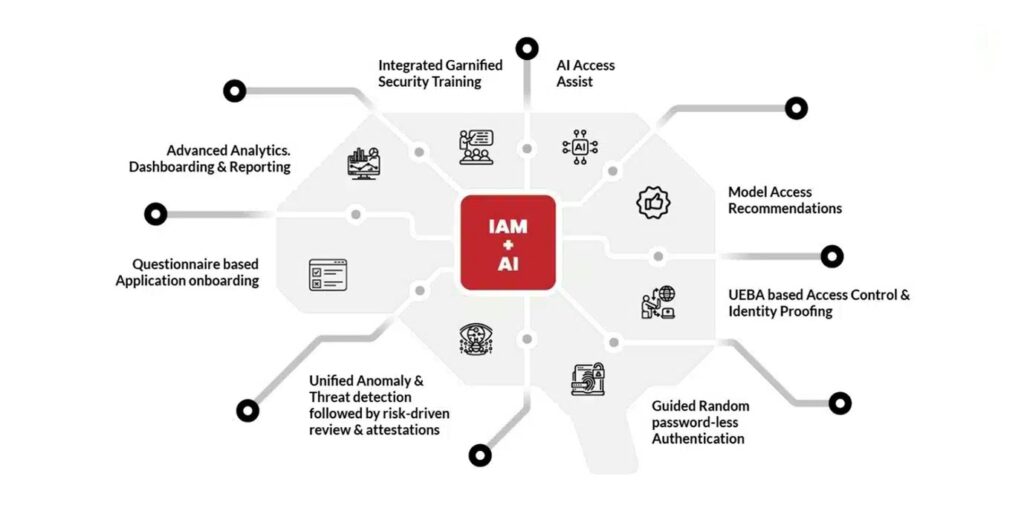

چگونه هوش مصنوعی، IAM و امنیت هویت را متحول می کند

چگونه هوش مصنوعی، IAM و امنیت هویت را متحول می کند در سال های اخیر، هوش مصنوعی (AI) انقلابی در مدیریت دسترسی به ...