- 09121990309 - 01343449625

- سرویس کاتالوگ

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

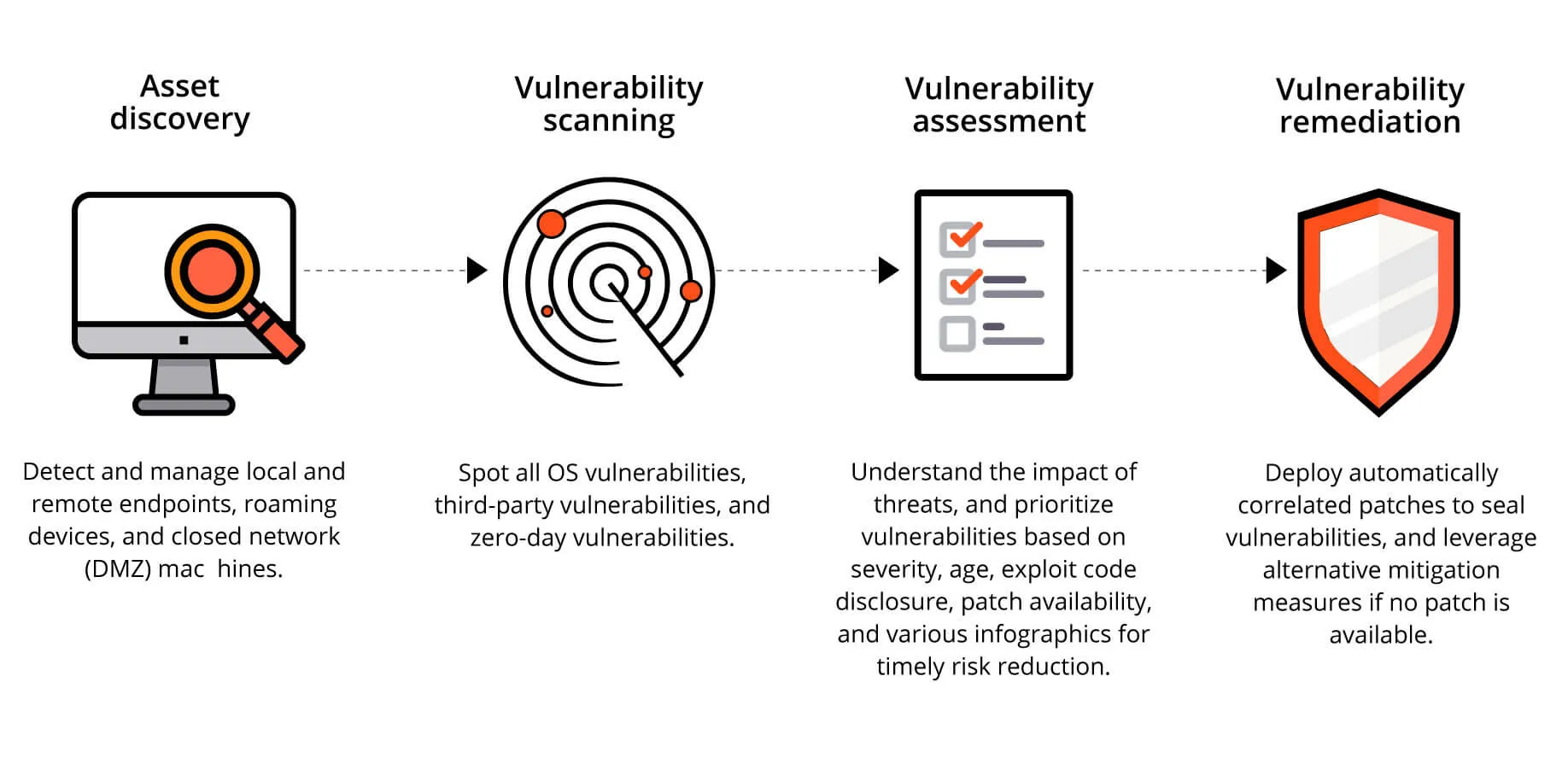

پویش آسیبپذیری (Vulnerability Scanning) فرآیندی است که در آن از ابزارهای نرمافزاری برای شناسایی آسیبپذیریهای امنیتی در سیستمهای اطلاعاتی استفاده میشود. آسیبپذیریها نقاط ضعفی در سیستمهای اطلاعاتی هستند که میتوانند توسط مهاجمان برای نفوذ و سوء استفاده از آنها مورد استفاده قرار گیرند.

پویش آسیبپذیری یا Vulnerability Assessment (VA) یک فرآیند مهم در امنیت سایبری است که به منظور شناسایی و ارزیابی آسیبپذیریهای ممکن در سیستمها و شبکهها انجام میشود. Nessus و OpenVAS دو ابزار معروف برای انجام پویش آسیبپذیری هستند. در زیر توضیحات کوتاهی راجع به هر دو ابزار ارائه میدهم:

ابزارهای پویش آسیبپذیری نرمافزارهایی هستند که برای شناسایی آسیبپذیریهای امنیتی در سیستمهای اطلاعاتی استفاده میشوند. این ابزارها معمولاً بر اساس پایگاه دادهای از آسیبپذیریهای شناختهشده کار میکنند. این ابزارها با استفاده از این پایگاه داده، سیستمهای اطلاعاتی را بررسی میکنند و در صورت شناسایی هر گونه آسیبپذیری، آن را گزارش میدهند.

ابزارهای پویش آسیب پذیری میتوانند به صورت دستی یا خودکار استفاده شوند. در روش دستی، یک کارشناس امنیت اطلاعات به صورت دستی سیستمهای اطلاعاتی را بررسی میکند تا آسیبپذیریهای احتمالی را شناسایی کند. در روش خودکار، از ابزارهای نرمافزاری استفاده میشود که به صورت خودکار سیستمهای اطلاعاتی را بررسی میکنند و آسیبپذیریهای احتمالی را شناسایی میکنند.

ابزارهای پویش آسیب پذیری میتوانند در انواع مختلفی ارائه شوند. برخی از ابزارهای پویش آسیب پذیری فقط برای یک سیستم یا یک نوع سیستم طراحی شدهاند. برخی دیگر از ابزارهای پویش آسیب پذیری میتوانند برای انواع مختلفی از سیستمها استفاده شوند.

2 تا از ابزارهای مهم پویش آسیبپذیری:

هر دو ابزار میتوانند به شما کمک کنند تا آسیبپذیریهای سیستمها و شبکهها را شناسایی کرده و اقدامات اصلاحی را مشخص کنید. انتخاب بین این دو بیشتر به نیازها و ترجیحهای شما بستگی دارد. Nessus ابزار تجاری با ویژگیهای پیشرفته است، در حالی که OpenVAS یک پروژه متنباز است که به صورت رایگان قابل دسترسی است.

اولویتبندی تهدیدات در پویش آسیبپذیری فرآیندی است که در آن آسیبپذیریهای شناسایی شده بر اساس میزان تهدیدی که برای سازمان ایجاد میکنند، اولویتبندی میشوند. این کار به سازمانها کمک میکند تا منابع خود را به طور موثرتری برای کاهش ریسک حملات سایبری تخصیص دهند.

در اولویتبندی تهدیدات، معمولاً از دو عامل زیر استفاده میشود:

برای محاسبه قابلیت سوء استفاده، معمولاً از عوامل زیر استفاده میشود:

برای محاسبه اثرپذیری، معمولاً از عوامل زیر استفاده میشود:

با استفاده از این عوامل، میتوان آسیبپذیریهای شناسایی شده را بر اساس میزان تهدیدی که برای سازمان ایجاد میکنند، اولویتبندی کرد. آسیبپذیریهایی که دارای قابلیت سوء استفاده زیاد و اثرپذیری زیادی هستند، دارای اولویت بالاتری هستند و باید در اسرع وقت برطرف شوند.

در ادامه به برخی از روشهای اولویتبندی تهدیدات در پویش آسیبپذیری اشاره میشود: