- 09121990309 - 01343449625

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

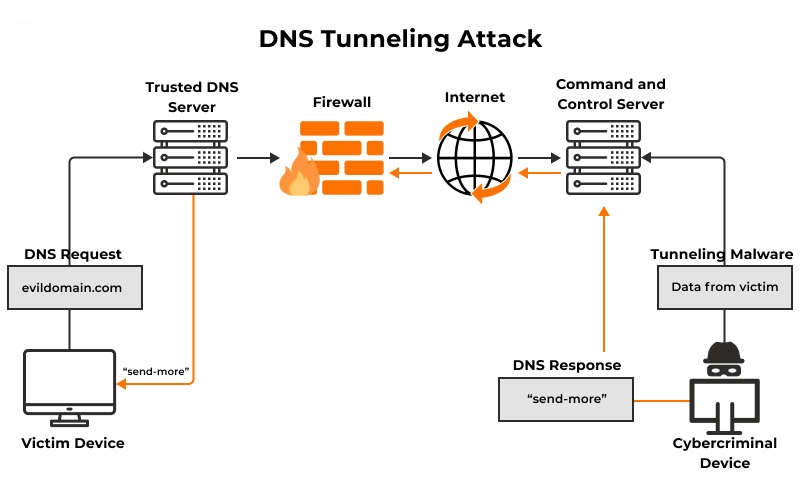

DNS Tunneling چیست؟

Domain Name System یا DNS، پروتکلی است که نامهای دامنه یا URLهای قابل فهم را به آدرسهای IP تبدیل میکند. حملات DNS Tunneling از پروتکل DNS سوء استفاده می کنند و بدافزار رایانه های آلوده را قادر می سازند تا کانال های ارتباطی را پیاده سازی و مکانیسم های C2 را بین میزبان در معرض خطر و سرور مهاجم ایجاد کند. این بهره برداری مانند ترافیک قانونی به نظر می رسد، اما می تواند استخراج داده های مورد استفاده در حملات باج افزار را پنهان کند.

حملات DNS Tunneling چقدر رایج هستند؟

حملات تونل زنی DNS از مدت ها قبل وجود داشته است. با این حال، از زمان همهگیری COVID-19 شاهد افزایش چشمگیر آن بودهایم. گزارش تهدید جهانی DNS 2021 IDC بیان کرد که 87 درصد از پاسخ دهندگان به نظرسنجی – از جمله مدیران شبکه، افسران امنیت فناوری اطلاعات، تصمیم گیرندگان و تأثیرگذاران – در 12 ماه گذشته نوعی حمله DNS را تجربه کرده اند که 8 درصد افزایش نسبت به گزارش سال گذشته داشته است. این امر بر نیاز به تقویت امنیت DNS تأکید می کند زیرا سازمان ها اتکای خود را به کارکنان راه دور و برنامه های خود را به دستگاه خود افزایش می دهند.

چرا شناسایی DNS Tunneling دشوار است؟

حملات DNS Tunneling تهدیدهای خاموشی هستند که می توانند بخشی از یک حادثه جدی باشند و یکی از بالاترین نرخ های میانگین زمان شناسایی در میان روش های مختلف حمله سایبری را دارند. متاسفانه اغلب چندین ماه طول میکشد تا تیمهای SOC (مرکز عملیات امنیت) از نفوذ دادههای ناشی از حملات DNS Tunneling آگاه شوند. حمله زنجیره تامین که مشتریان SolarWinds را هدف قرار داده بود برای اولین بار در دسامبر 2020 فاش شد، اما تجزیه و تحلیل ها نشان داد که اولین تغییر نرم افزار در اکتبر سال گذشته رخ داده است. این نشاندهنده مدت زمانی است که برای شناسایی حملاتی که از تونل DNS استفاده میکنند، طول میکشد. این حملات پیچیده هستند و به رویکردهای به همان اندازه پیچیده برای شناسایی و هشدار اولیه نیاز دارند.

4 استراتژی برای کاهش خطر DNS Tunneling

در اینجا چند استراتژی مفید برای کاهش خطر سازمان شما برای قربانی شدن تونل DNS آورده شده است:

1. اصول اعتماد صفر را بپذیرید

رویکردهای امنیتی Zero Trust با حملات DNS Tunneling از طریق یک وضعیت پیشفرض «انکار» میتواند این خطر را به میزان قابل توجهی کاهش دهد، زیرا با همه کاربران داخل و خارج از شبکه بهعنوان متخاصم بالقوه رفتار میکند.

به طور معمول، درخواست های DNS مجاز به حرکت در یک فایروال هستند. هنگامی که یک اتصال DNS از طریق یک DNS Resolver ایجاد می شود، استخراج داده ها امکان پذیر است. با این حال، با Zero Trust، سازمان ها می توانند خط مشی لیست کنترل دسترسی (ACL) را به عنوان مکانیزم اجرایی اعمال کنند. در این مرحله ممکن است رفتارهای مشکوک و شاخصهای سازش (IoCs) را کشف کنیم. مسائل مربوط به روز صفر را نیز می توان متوقف، مسدود و تریاژ کرد. این شامل تهدیدهای خودی می شود که سعی در استخراج داده ها دارند.

2. کنترل دسترسی گرانول را ایجاد کنید

یکی از پایه های امنیت شبکه، کنترل دسترسی است – دوقلوی جدایی ناپذیر اعتماد صفر. آنها با هم مرز دسترسی منطقی مبتنی بر هویت و زمینه را ارائه می دهند. این موضوع سطح حمله (Attack Surface) را کاهش می دهد و امنیت DNS را تقویت می کند.

3. AI/ML را در آغوش بگیرید

گارتنر پیشبینی میکند که تا سال 2035، 90 درصد شناسایی و 60 درصد پاسخ به حملات سایبری توسط هوش مصنوعی مدیریت میشود. حجم و سرعت حملات چندین مرتبه افزایش خواهد یافت. Andrew Walls ، معاون ارشد تحلیلگر گارتنر، می گوید: هوش مصنوعی حملات را طبقهبندی میکند و فقط زمانی هشدار میدهد که به یک آستانه از پیش تعریفشده برسد و به تیم امنیت سایبری اجازه میدهد تا بر حملات مهم تمرکز کند. AI/ML همچنین اصطکاک را کاهش میدهد و تجربه کاربر را بهبود میبخشد، با تشخیص سریع و خودکار کردن پاسخ با مداخله دستی کمتر.

4. وضعیت امنیتی را به طور مداوم ارزیابی کنید

شرایط امنیتی را برای دسترسی به موقع و «فقط به اندازه کافی» مشخص کنید. حملات سایبری مدرن دائماً در حال تکامل هستند، بنابراین سازمان ها نیز باید با ریسک پذیری سازمان هماهنگ باشند.لذا با قابلیت تنظیم پویای سیاستهای کنترل دسترسی، هر زمان که تغییری در وضعیت امنیت سایبری ایجاد شود،می بایست سطوح کنترل دسترسی بازنگری شود. اعتماد صفر همچنین فرصتی را برای تراز کردن بهتر DevOps، SecOps و DevSecOps ایجاد می کند، زیرا پیاده سازی یک تلاش متقابل کارکردی است.

:references