- 09121990309 - 01343449625

- سرویس کاتالوگ

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

این دومین مورد از مجموعه 3 وبلاگی در مورد تابآوری سایبری عملی است. در بخش اول، چهار ویژگی کلیدی (یا اصل راهنما) تابآوری سایبری را پوشش دادم. در این وبلاگ، اهداف اصلی و روش 5 مرحلهای تجزیه و تحلیل تابآوری سایبری را که توسط انتشارات ویژه NIST 800-160، توسعه سیستمهای انعطافپذیر سایبری تعریف شده است، مرور خواهیم کرد.

در این چارچوب، تلاشهای تابآوری سایبری باید بر چهار هدف کلیدی متمرکز باشد: پیشبینی، مقاومت، بازیابی از حوادث، و سازگاری. گاهی اوقات با عبارات متفاوت، این اهداف در اکثر تعاریف تابآوری سایبری گنجانده میشود. اما معنای آنها همیشه یکسان است:

پیش بینی – حفظ وضعیت آمادگی آگاهانه برای مصیبت.

مقاومت کنید – علیرغم ناملایمات، ماموریتهای ضروری یا وظایف تجاری را ادامه دهید.

بازیابی – بازیابی ماموریت یا عملکردهای تجاری در طول و بعد از سختی.

تطبیق – تغییر عملکردهای تجاری و/یا قابلیتهای پشتیبانی با تغییرات پیشبینی شده در محیطهای فنی، عملیاتی یا تهدید.

از آنجایی که تابآوری سایبری یک نگرانی در سطوح مختلف در یک سازمان است، چهار هدف در ایجاد ارتباط بین عملکردها و سطوح مختلف سازمان مانند مدیران برنامه، صاحبان ماموریت یا مدافعان سایبری ضروری هستند. این مخاطبان مختلف باید بیاموزند که آیا منابع سایبری که مسئولیت آنها را بر عهده دارند یا به آنها وابسته هستند، به اندازه کافی در برابر تهدیدات سایبری پیشرفته مقاوم هستند و اگر نه، برای بهبود تابآوری چه کاری میتوان انجام داد.

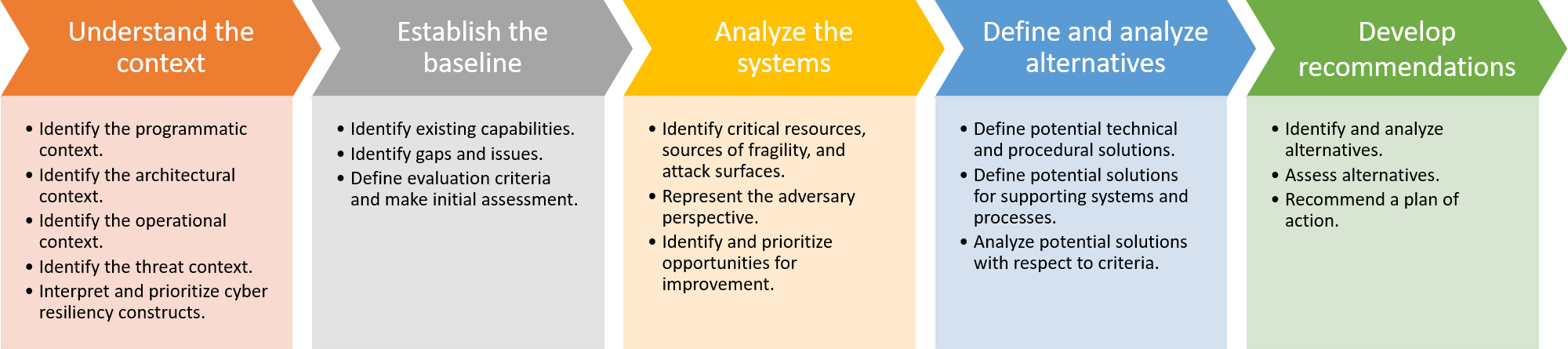

برای کمک به دستیابی به اهداف NIST، یک رویکرد ساختار یافته در قالب فرآیند تحلیل انعطافپذیری سایبری ارائه میکند. در توسعه این فرآیند NIST، از کارهای قبلی انجام شده توسط MITRE استفاده کرد: روش تجزیه و تحلیل انعطافپذیری سایبری ساختاریافته (SCRAM) هر دو روش بر پنج مرحله کلیدی متکی هستند:

هر مرحله بر روی یک مشکل خاص تمرکز دارد:

مرحله 1: به چه چیزی اهمیت میدهیم؟ این مرحله هدف تحلیل تابآوری سایبری را مشخص میکند. کسانی که تجزیه و تحلیل را انجام میدهند و سهامدارانی که از نتایج تجزیه و تحلیل استفاده خواهند کرد، باید درک مشترکی از زمینه ایجاد کنند. آنها باید در مورد اینکه چه اطلاعاتی در اختیار تحلیلگران قرار میگیرد و چه چیزی فرض میشود توافق کنند. آنها همچنین باید عواملی را شناسایی کنند که انتخاب راه حلهای انعطافپذیری سایبری را محدود میکند.

مرحله 2: بر چه چیزی میتوانیم بنا کنیم؟ همانطور که در وبلاگ قبلی اشاره کردم، انعطافپذیری سایبری با امنیت سایبری و همچنین با سایر تلاشهای برنامهریزی تداوم کسبوکار همپوشانی دارد. فعالیتهای این مرحله یک ارزیابی پایه از سیستم را ایجاد میکند که شامل قابلیتهای موجود است که میتواند به انعطافپذیری سایبری کمک کند.

مرحله 3: خطرات سایبری چگونه بر ریسکهای تجاری کلی تأثیر میگذارد؟ اکنون زمان آن است که نگاهی دقیقتر به معماری کسبوکار (از جمله معماری سیستمها) بیندازیم تا شناسایی کنیم که چگونه مهاجمان سایبری پیشرفته، با بهرهگیری از تصمیمهای معماری و طراحی، میتوانند بر اثربخشی کسبوکار تأثیر بگذارند. به عبارت دیگر، این تحلیل ریسک است.

مرحله 4: برای بهبود تابآوری سایبری چه کاری میتوانیم انجام دهیم؟ طیف گستردهای از تکنیکهای انعطافپذیری سایبری، با رویکردها و فناوریهای مربوطه، قابل شناسایی است. برخی از اینها و برخی دیگر در زمینهای که تحلیل تابآوری سایبری برای آن انجام میشود، امکان پذیر نخواهد بود. فعالیتها در این مرحله جایگزینهای خاصی را برای بهبود انعطافپذیری سایبری شناسایی و تحلیل میکنند.

مرحله 5: چه چیزی را توصیه می کنیم؟ تکنیکهای انعطافپذیری سایبری به یکدیگر وابسته هستند و با تکنیکهای امنیت سایبری و تداوم کسبوکار تعامل دارند. بنابراین، ما نیاز به تجزیه و تحلیل ترکیبی از گزینههای خاص و ارائه دورههای بالقوه اقدام داریم. همه اینها در چارچوب عوامل محدودکنندهای که قبلاً شناسایی شد. این مرحله توصیههایی مطابق با هدف تعریف شده از تجزیه و تحلیل انعطافپذیری سایبری ارائه میدهد.

آنچه که با نگاه کردن به این مراحل آشکار است، اهمیت مشارکت ذینفعان است. دفتر مدیریت برنامه، جامعه کاربر، عملیات، امنیت، همه باید در مراحل مختلف فرآیند درگیر شوند. بدون مشارکت قوی این ذینفعان، نتایج تجزیه و تحلیل میتواند به راحتی بیفایده شود.

پیچیدگی نهفته در پشت پنج مرحله چندان واضح نیست. برای کمک به اجرای فرآیند، NIST (و MITER SCRAM) شامل فعالیتهای دقیقی است که باید در هر مرحله انجام شود.

در حالی که نمودار شلوغ به نظر میرسد، به خاطر داشته باشید که این یک طرح اولیه است، یک رویکرد کلی که میتواند و باید برای نیازهای هر سازمان تنظیم شود.

در بخش پایانی این مجموعه وبلاگ، رویکردها، تکنیکها و فناوریهایی را که باید در هنگام توسعه جایگزینهای خاص برای بهبود تابآوری در نظر گرفته شوند، پوشش خواهیم داد.

references: