- 09121990309 - 01343449625

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

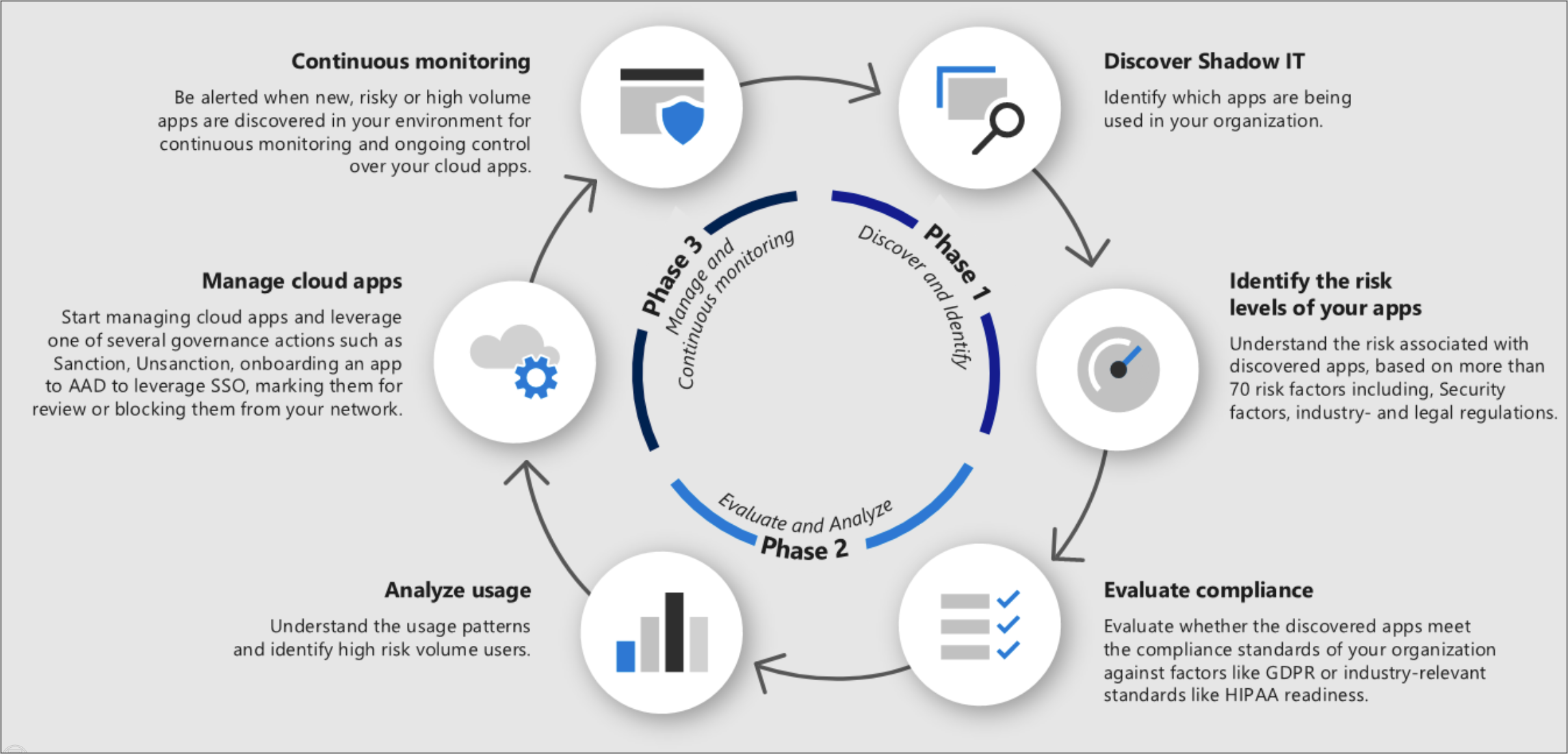

Shadow IT

از آنجایی که استفاده از نرم افزار به عنوان سرویس SaaS به طور فزاینده ای سریع و آسان شده است، کارمندان اکنون می توانند راه حل ها را در ایستگاه های کاری خود دانلود کنند تا به آنها در انجام کار کمک کنند. با این حال، بسیاری از این برنامه ها با توجه کمی به امنیت استفاده می کنند. پس جای تعجب نیست که نظرسنجی فوربس اینسایت در سال 2019 با عنوان «شکافهای ادراک در انعطافپذیری سایبری: نقاط کور شما کجا هستند؟» دریافتند که بیش از یک سازمان از هر پنج سازمان، یک حادثه سایبری را تجربه کرده است که ناشی از یک منبع غیرمجاز – یا “سایه” – IT است.

آنچه باید بدانید:

Shadow IT به برنامهها و زیرساختهای فناوری اطلاعات اطلاق میشود که کارکنان بدون اطلاع و/یا رضایت بخش فناوری اطلاعات سازمان خود از آنها استفاده میکنند. اینها می تواند شامل سخت افزار، نرم افزار، خدمات وب، برنامه های کاربردی ابری و سایر برنامه ها باشد. به طور کلی، کارمندان خوش نیت به طور معصومانه این برنامه ها را دانلود و استفاده می کنند تا کار خود را آسان تر یا کارآمدتر کنند. این پدیده به قدری فراگیر است که گارتنر تخمین می زند که یک سوم از حملات امنیت سایبری سازمانی از منابع IT سایه در سال 2020 صورت می گیرد. از آنجایی که کاربران عمدتاً تحت رادار به این برنامه ها دسترسی دارند، اغلب به طور ناخواسته دروازه را برای تهدیدهای داخلی، نقض داده ها و اطلاعات باز می کنند.

چگونه حمله رخ می دهد:

همانطور که از نام آن پیداست، ماهیت مخفیانه IT سایه به لطف کارمندان به اشتراک گذاری یا ذخیره داده ها در سرویس های ابری غیرمجاز است که زمینه را برای مجموعه ای از خطرات امنیتی و انطباق فراهم می کند. هنگامی که کارمندان دادههای مهم یا تنظیمشده را بدون راهحلهای امنیتی مناسب و پیشگیری از از دست دادن دادهها DLP در برنامههای IT سایه آپلود، به اشتراک میگذارند یا ذخیره میکنند، نقض میشود. سپس اطلاعات افشا شده یک هدف آسان برای تهدیدات داخلی و سرقت داده ها فراهم می کند و همچنین می تواند منجر به نقض پرهزینه انطباق شود. علاوه بر این، خود برنامهها ممکن است مملو از آسیبپذیریهای نقطه پایانی و شکافهای امنیتی باشند.

حمله از کجا می آید:

در این مورد، تهدید از درون یک سازمان سرچشمه می گیرد. کارمندانی که از برنامههای IT سایه استفاده میکنند، اغلب این کار را برای دور زدن یک سیاست بازدارنده یا انجام سریعتر کار انجام میدهند – نه لزوماً برای اینکه کارفرمایان و همکاران خود را در معرض خطر قرار دهند. با این حال، آنها در نهایت در را برای خودی های مخرب یا هکرهای خارجی که به دنبال سوء استفاده از حفره های امنیتی در این سیستم ها هستند، باز می گذارند.

:references