- 09121990309 - 01343449625

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

حمله تغییر مسیر میزبان، که به عنوان DNS Spoofing یا DNS Cache Poisoning نیز شناخته میشود، نوعی حمله سایبری است که در آن مهاجم آدرس IP مربوط به یک نام دامنه را تغییر میدهد. این کار با دستکاری DNS Server یا حافظه پنهان DNS انجام میشود.

نحوه عملکرد حمله تغییر مسیر میزبان:

اهداف حمله تغییر مسیر میزبان:

راههای جلوگیری از حمله تغییر مسیر میزبان:

تغییر مسیر میزبان (Host Redirection)

در سال 2017، آفیس 365 یک حمله فیشینگ گسترده بر روی کاربران خود را تجربه کرد، زمانی که بازیگران شرور از آسیبپذیری تغییر مسیر باز Google AppEngine استفاده کردند و قربانیان ناخواسته را به یک وبسایت کپی هدایت کردند و سپس به دانلود بدافزار ادامه دادند.

آنچه باید بدانید:

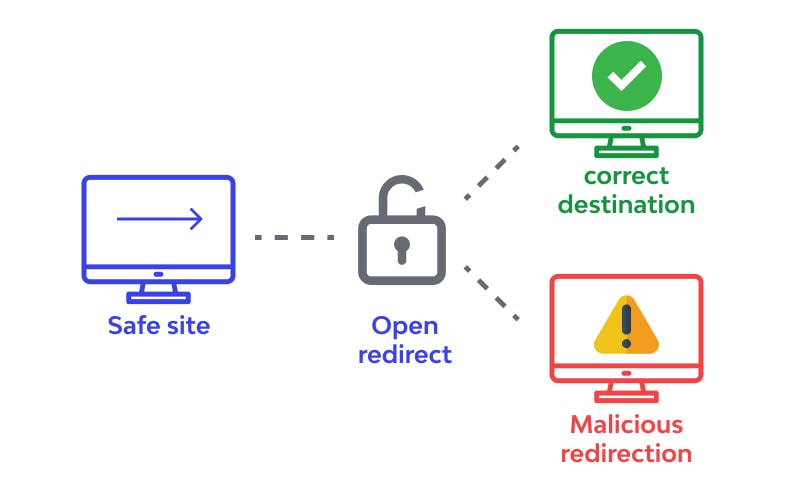

مهاجمان قبل از اینکه به ناچار حمله کنند، از تغییر مسیر URL برای جلب اعتماد کاربر استفاده می کنند. آنها معمولاً از URL های جاسازی شده، یک فایل htaccess. یا حتی تاکتیک های فیشینگ برای هدایت ترافیک به یک وب سایت مخرب استفاده می کنند. این نوع حملات بسیار رایج هستند و به طور فزاینده ای خرابکارانه هستند، زیرا هکرها با نحوه جذب کاربران خلاق تر می شوند.

حمله چگونه اتفاق میافتد:

هکر ممکن است تلاشی برای فیشینگ انجام دهد و ایمیلی که شامل یک نسخه کپی از URL وبسایت است برای قربانی ناشناس ارسال کند. اگر وب سایت قانونی به نظر برسد، کاربران ممکن است ناخواسته اطلاعات شخصی خود را با پر کردن هر گونه درخواست یا فرمی که ظاهر می شود به اشتراک بگذارند. مهاجمان میتوانند با تعبیه دامنههای فرمان و کنترل تقلبی در بدافزار و میزبانی محتوای مخرب در دامنههایی که از نزدیک سرورهای شرکتی را تقلید میکنند، این را به سطح بعدی برسانند.

حمله از کجا می آید:

منشا این حمله به اندازه هدف مهم نیست. هدف این حمله معمولاً کاربران اینترنتی ساده ای است که متوجه نمی شوند URL دامنه مورد علاقه آنها یک یا دو حرف پایین است. و از آنجایی که این حمله به سادگی می بالد (می تواند به آسانی ثبت نام دامنه باشد)، می تواند تقریباً از هر جایی سرچشمه بگیرد.

:references