- 09121990309 - 01343449625

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

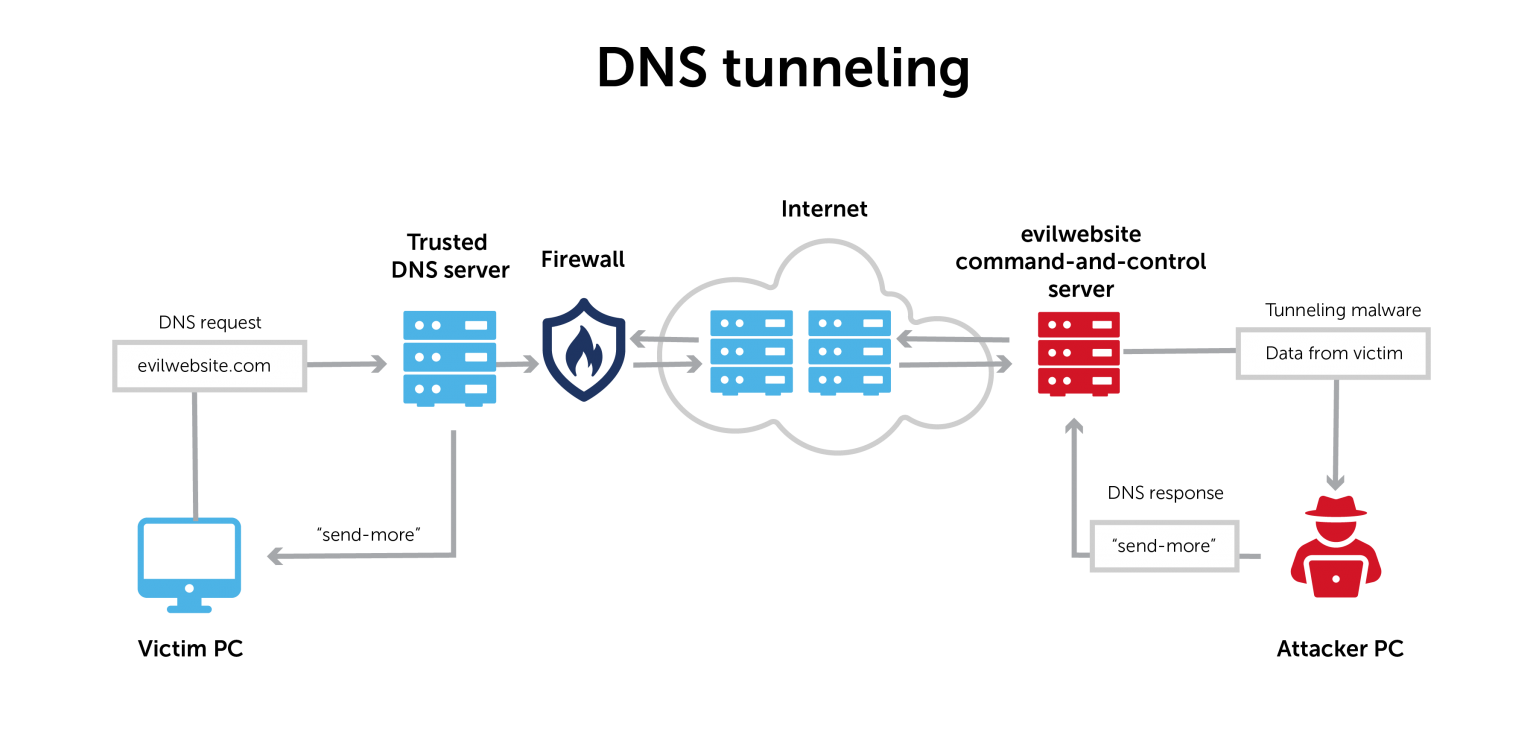

DNS Tunneling

حداقل از اواسط سال 2016، یک گروه هکر موسوم به OilRig با استفاده از ابزارها و روش های مختلف به طور منظم به دولت ها و مشاغل مختلف در خاورمیانه حمله کرده است. یکی از عناصر ضروری تلاش های آنها برای ایجاد اختلال در عملیات روزانه و استخراج داده ها، حفظ ارتباط بین سرور فرمان و کنترل و سیستمی است که با استفاده از تونل DNS به آنها حمله می کنند.

آنچه باید بدانید:

پروتکلی که URL هایی را که ما در مرورگرهای وب خود وارد می کنیم به آدرس های IP عددی آنها ترجمه می کند، سیستم نام دامنه DNS نامیده می شود – می توانید آن را به عنوان دفترچه تلفن اینترنت در نظر بگیرید. ترافیکی که از طریق DNS می گذرد اغلب بدون نظارت می رود، زیرا برای انتقال داده طراحی نشده است، و آن را در برابر چندین نوع حمله آسیب پذیر می کند، از جمله تونل DNS، که زمانی انجام می شود که مهاجم داده های مخرب را در یک پرس و جوی DNS رمزگذاری کند: رشته پیچیده ای از کاراکترهای جلوی URL کاربردهای معتبری برای تونل زنی DNS وجود دارد – ارائه دهندگان نرم افزار ضد ویروس از آن برای ارسال پروفایل های بدافزار به روز شده برای مشتریان در پس زمینه استفاده می کنند. به دلیل امکان استفاده مشروع، برای سازمانها مهم است که ترافیک DNS خود را به طور کامل نظارت کنند و اجازه میدهند فقط ترافیک قابل اعتماد از طریق شبکه جریان داشته باشد.

حمله چگونه اتفاق میافتد:

با تونلسازی DNS، مهاجم میتواند سیستمهای امنیتی (به اصطلاح تونل زدن در زیر یا اطراف آنها) را با هدایت ترافیک به سرور خود و راهاندازی اتصال به شبکه یک سازمان دور بزند. هنگامی که آن اتصال فعال است، فرمان و کنترل، استخراج داده ها و تعدادی از حملات دیگر امکان پذیر است.

حمله از کجا می آید:

در حالی که ابزارهای تونل زنی DNS به راحتی برای دانلود در دسترس هستند، مهاجمانی که مایل به انجام کاری بیش از دور زدن paywall هتل یا شرکت هواپیمایی برای دسترسی به اینترنت هستند، نیاز به دانش پیچیده تر دارند. علاوه بر این، از آنجا که DNS فقط برای حل آدرس های وب طراحی شده است، یک سیستم بسیار کند برای انتقال داده ها است.

:references