- 09121990309 - 01343449625

- منطقه آزاد انزلی، مجتمع ستاره شمال، شماره 2218

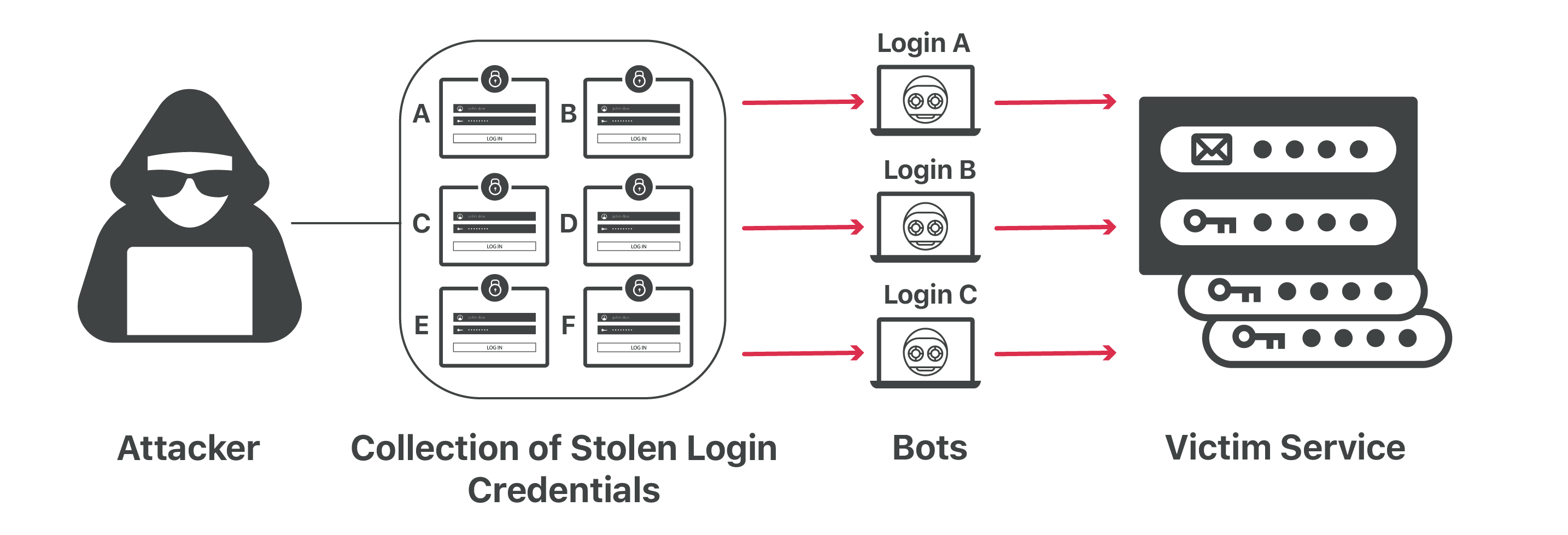

حمله مجدد اعتبارنامه (Credential Reuse Attack)

یکی از قابل توجهترین حملات استفاده از “حمله مجدد اعتبارنامه”، نقض Dunkin Donuts 2019 است که متاسفانه برای زنجیره ساحل شرقی، دومین هک آنها در دو ماه گذشته بود. این بار، بازیگران تهدید تا آنجا پیش رفتند که هزاران حساب کاربری را در dark web فروختند. آنها اعتبار کاربران، از جمله نام کاربری و رمز عبور را به بالاترین پیشنهاد دهندگان فروختند، که پس از آن می توانستند آنها را در سایر وب سایت های مصرف کننده امتحان کنند تا زمانی که ضربه بزنند.

آنچه شما باید بدانید:

استفاده مجدد از اعتبارنامه (Credential Reuse Attack) یک مسئله فراگیر میباشد. امروزه اکثر کاربران ده ها (حتی شاید صدها) حساب کاربری دارند و وظیفه دارند رمزهای عبور بی شماری را که انواع الزامات سختگیرانه را برآورده می کنند، به یاد بیاورند. در نتیجه، آنها به استفاده مجدد از همان رمز عبور بارها و بارها متوسل می شوند، به امید مدیریت بهتر و به یاد آوردن اعتبار خود در حساب ها. جای تعجب نیست که این می تواند مسائل امنیتی خطرناکی را ایجاد کند، زمانی که اعتبارنامه ها به خطر می افتند.

چگونه حمله اتفاق می افتد:

در تئوری، این حمله ساده و شگفت آور است (اگر احراز هویت دو عاملی فعال نشود).

هنگامی که اعتبار کاربر به سرقت می رود، مجرم می تواند همان نام کاربری و رمز عبور را در سایر وب سایت های مصرف کننده یا بانکی امتحان کند تا زمانی که آنها مطابقت داشته باشند.

از این رو “در این مدل حمله به دست آوردن ورود در وهله اول کمی پیچیده تر است. برای به دست آوردن اطلاعات محرمانه، مهاجمان معمولا با تلاش فیشینگ، با استفاده از ایمیل ها و وب سایت هایی که نزدیک به قانونی به نظر می رسند، کاربران را فریب می دهند تا اعتبار خود را تحویل دهند.

حمله از کجا می آید:

استفاده مجدد از اعتبارنامه (Credential Reuse Attack) می تواند یک حمله هدفمند باشد، جایی که فرد قربانی را می شناسد و می خواهد به دلایل شخصی، حرفه ای یا مالی به حساب های خود دسترسی داشته باشد. این حمله همچنین می تواند از یک غریبه کامل باشد که اطلاعات شخصی کاربر را در مورد جرایم سایبری زیرزمینی خریداری کرده است.

references: